今天8点多,DDM还在睡梦中,好家伙就看到用户钉钉给DDM发信息了,DDM头疼啊,这个用户DDM真的怕,啥也不会,只会找DDM,DDM只是个卑微的打工仔,敢怒不敢言,于是就有这篇文章(已脱敏处理)

应急排查

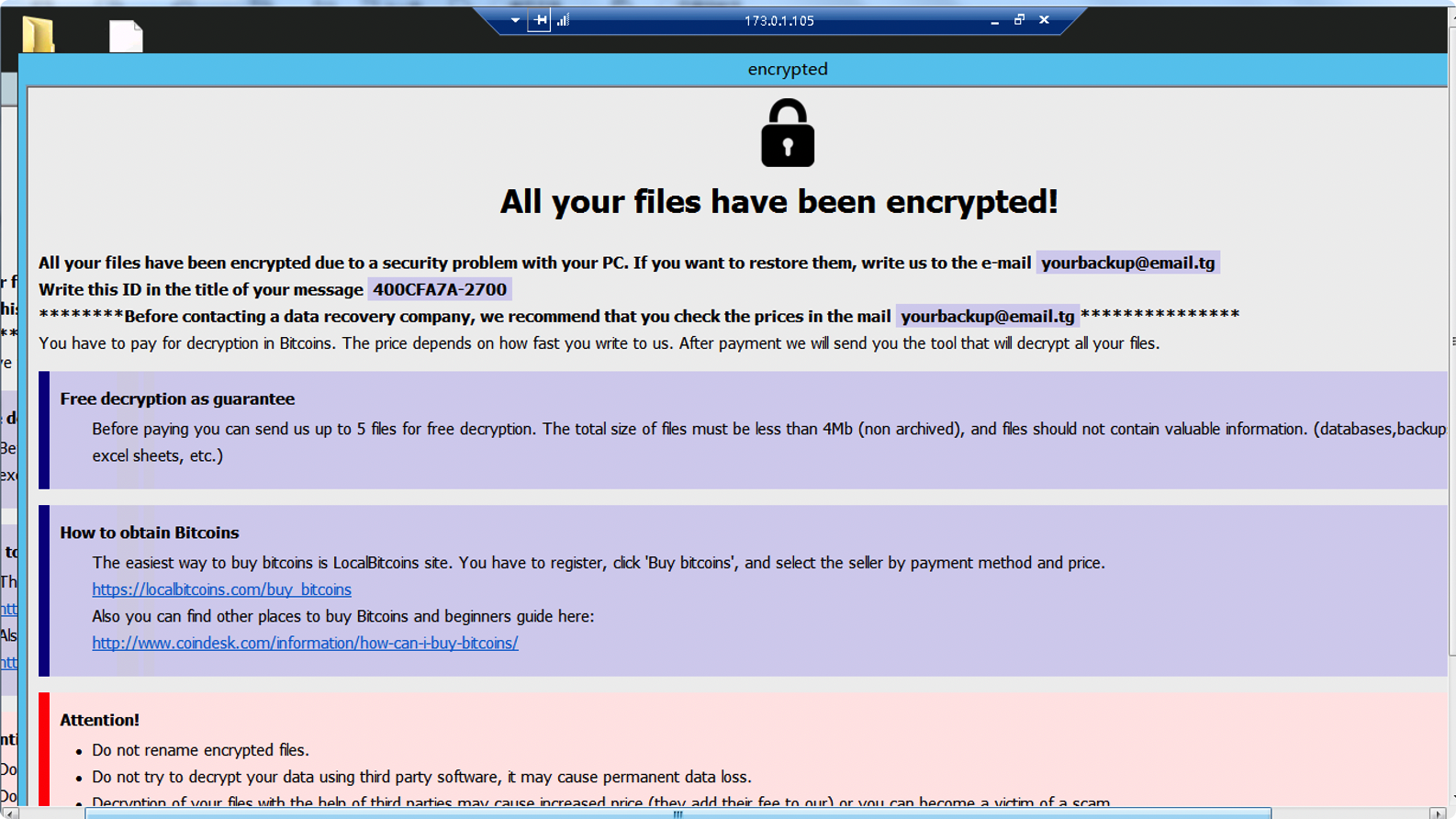

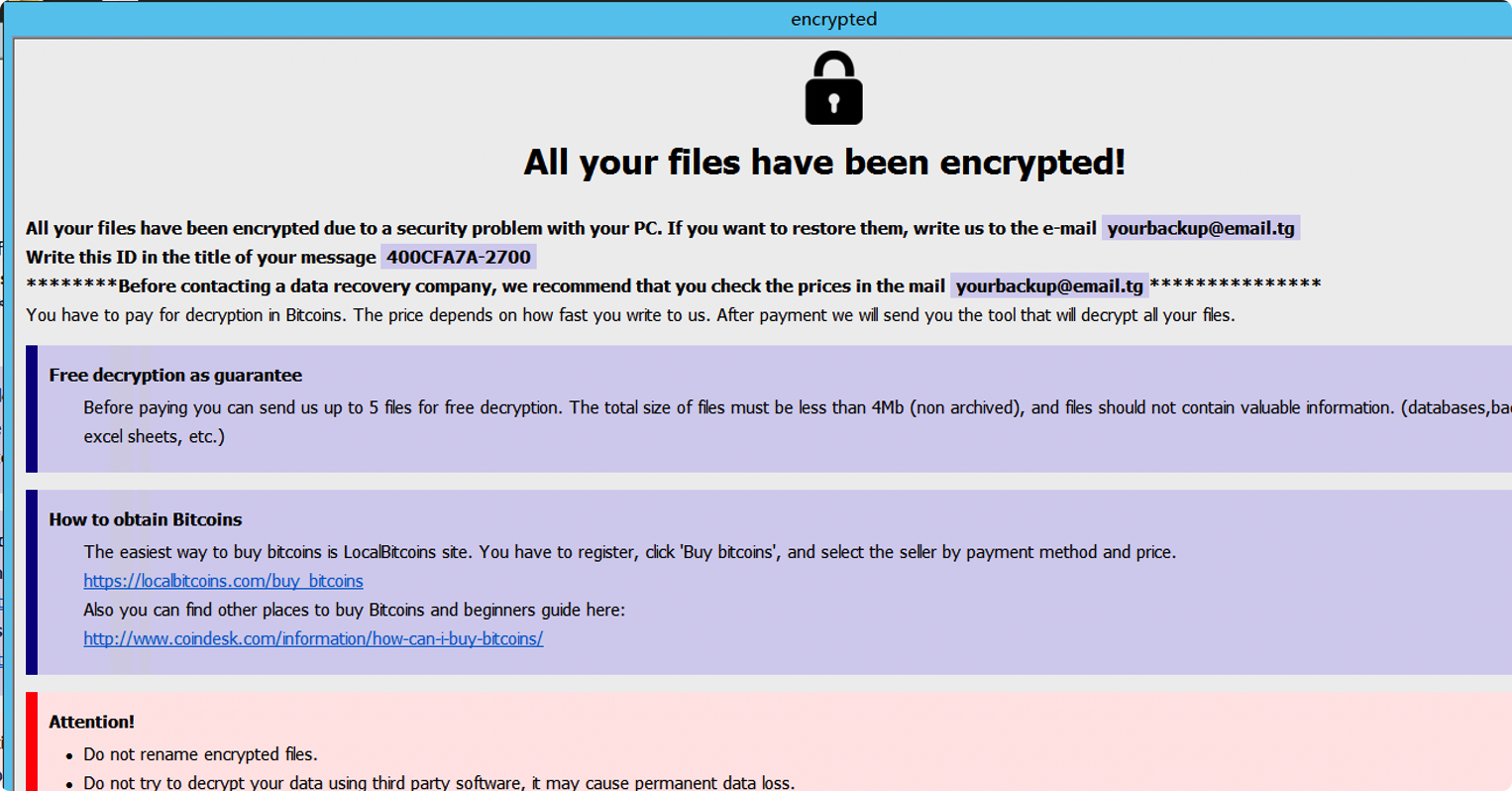

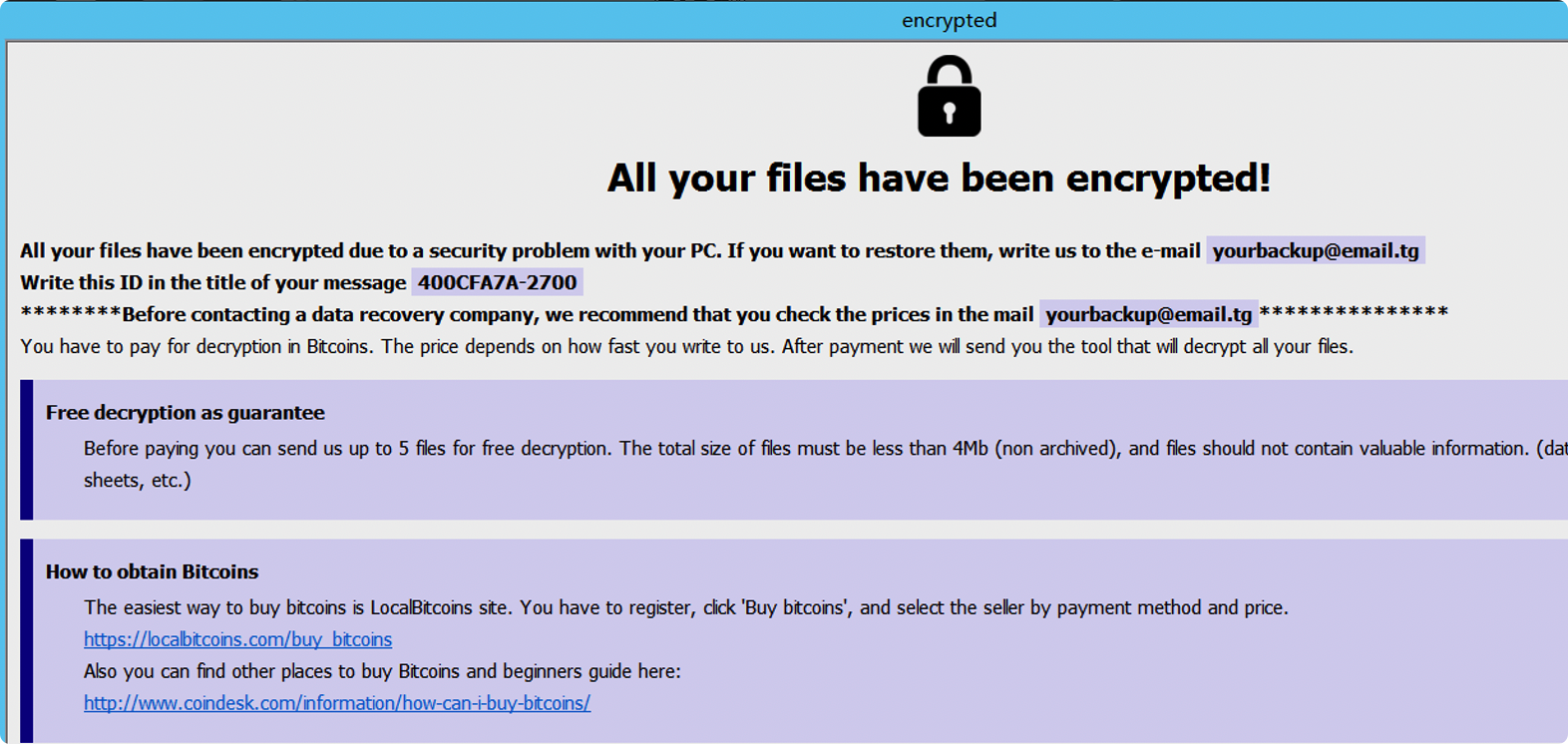

到现场开始排查,看了一下ip,暂且叫105把,看了一下勒索信,以及后缀devos

DDM印象中是无解的,拿去奇安信官网查询了一波,也是无解的

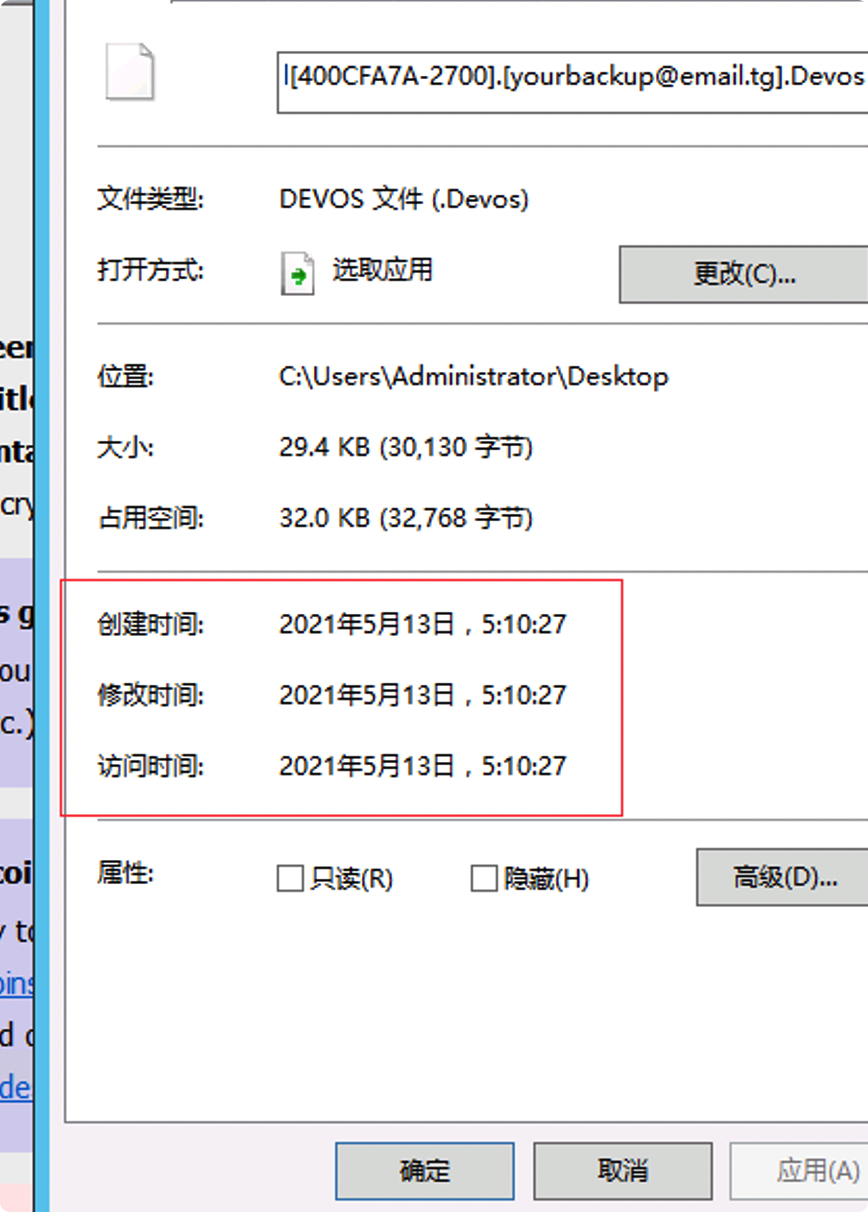

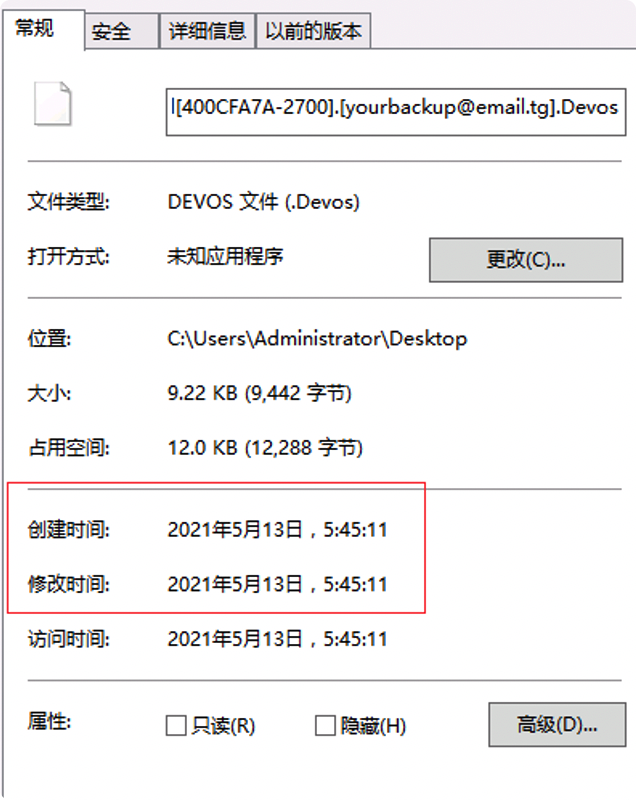

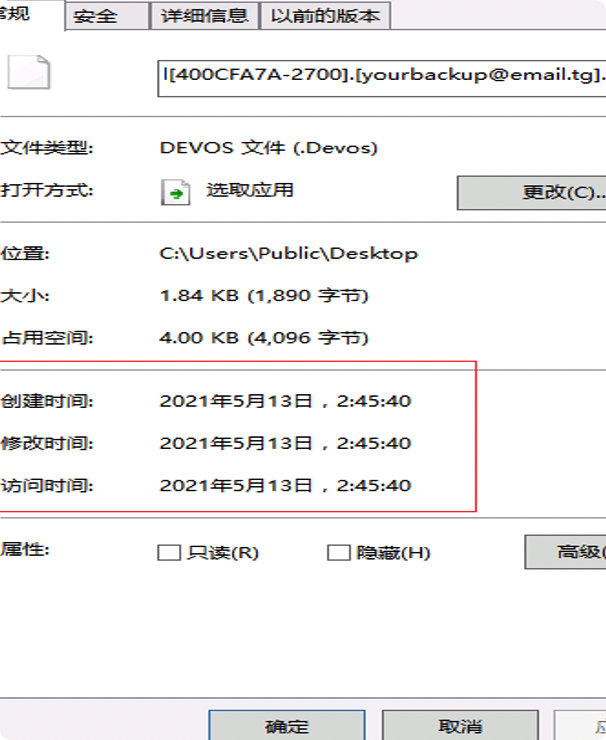

没办法解密咋整呢?如果有备份就恢复备份,没备份就交钱呗,没钱业务也不重要就直接重装,但是能溯源还是溯源一下,起码知道是怎么中招的,所以咱们看看被勒索的时间,因为根据时间线排查范围大大缩小排查就很方便了

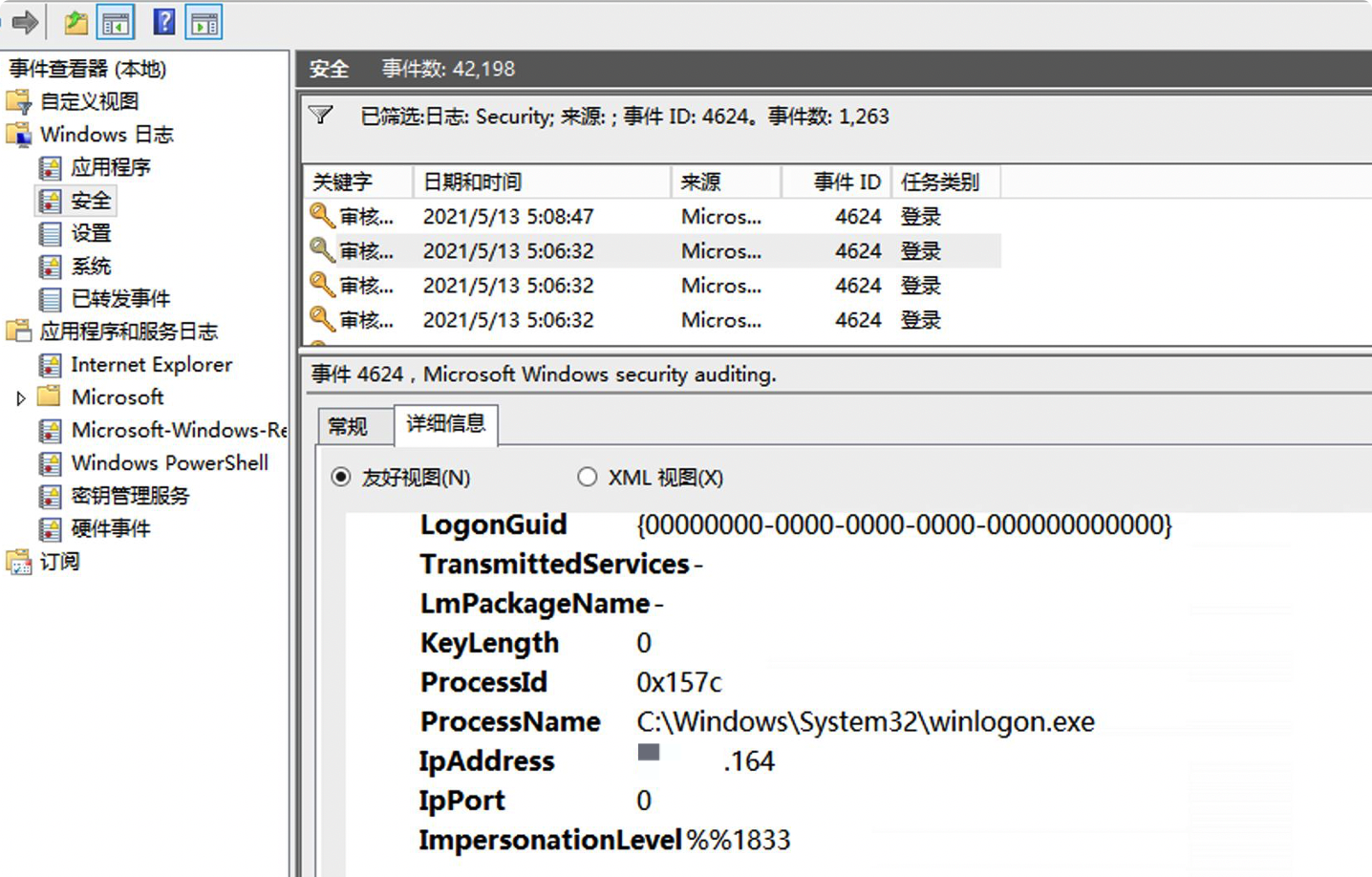

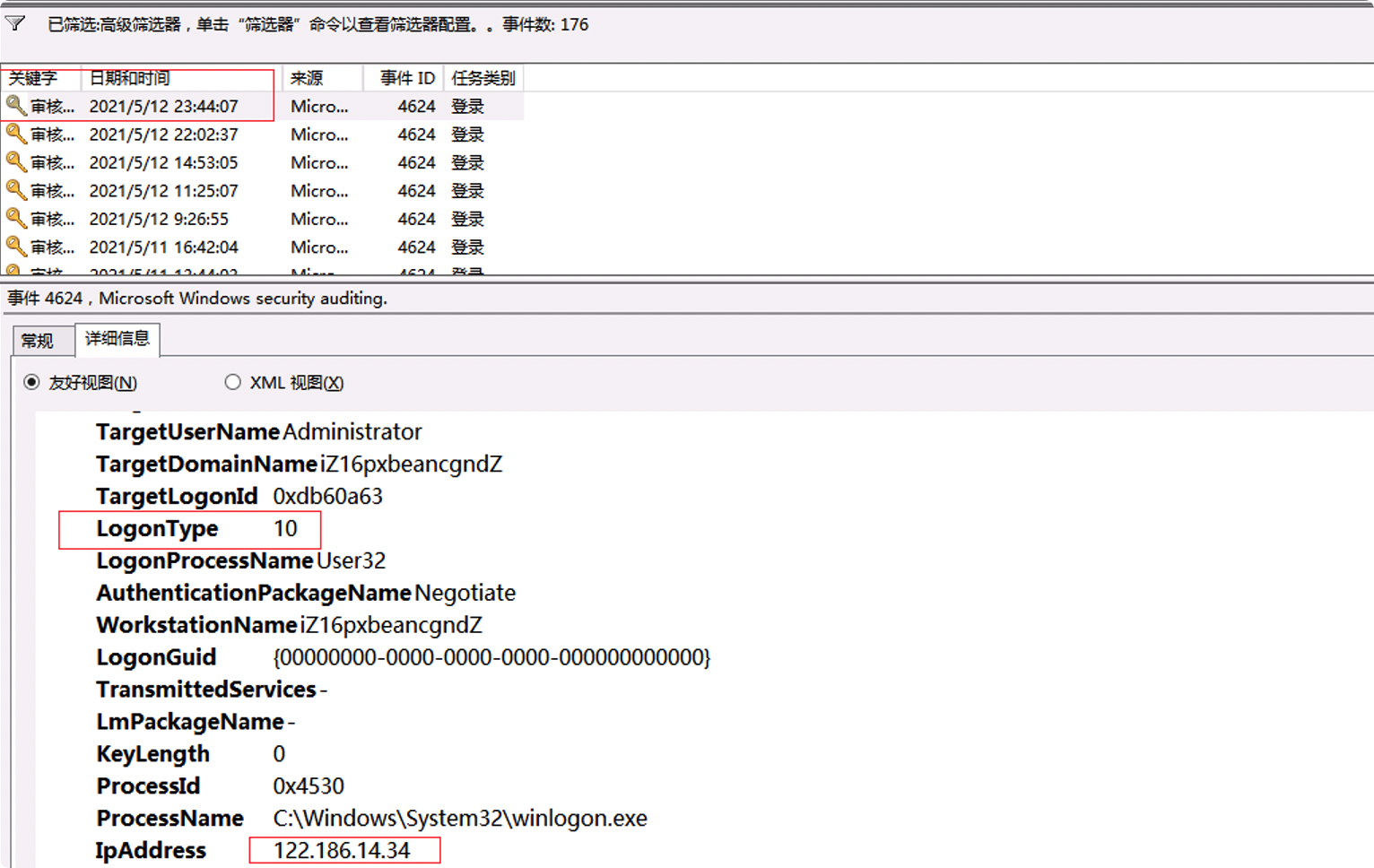

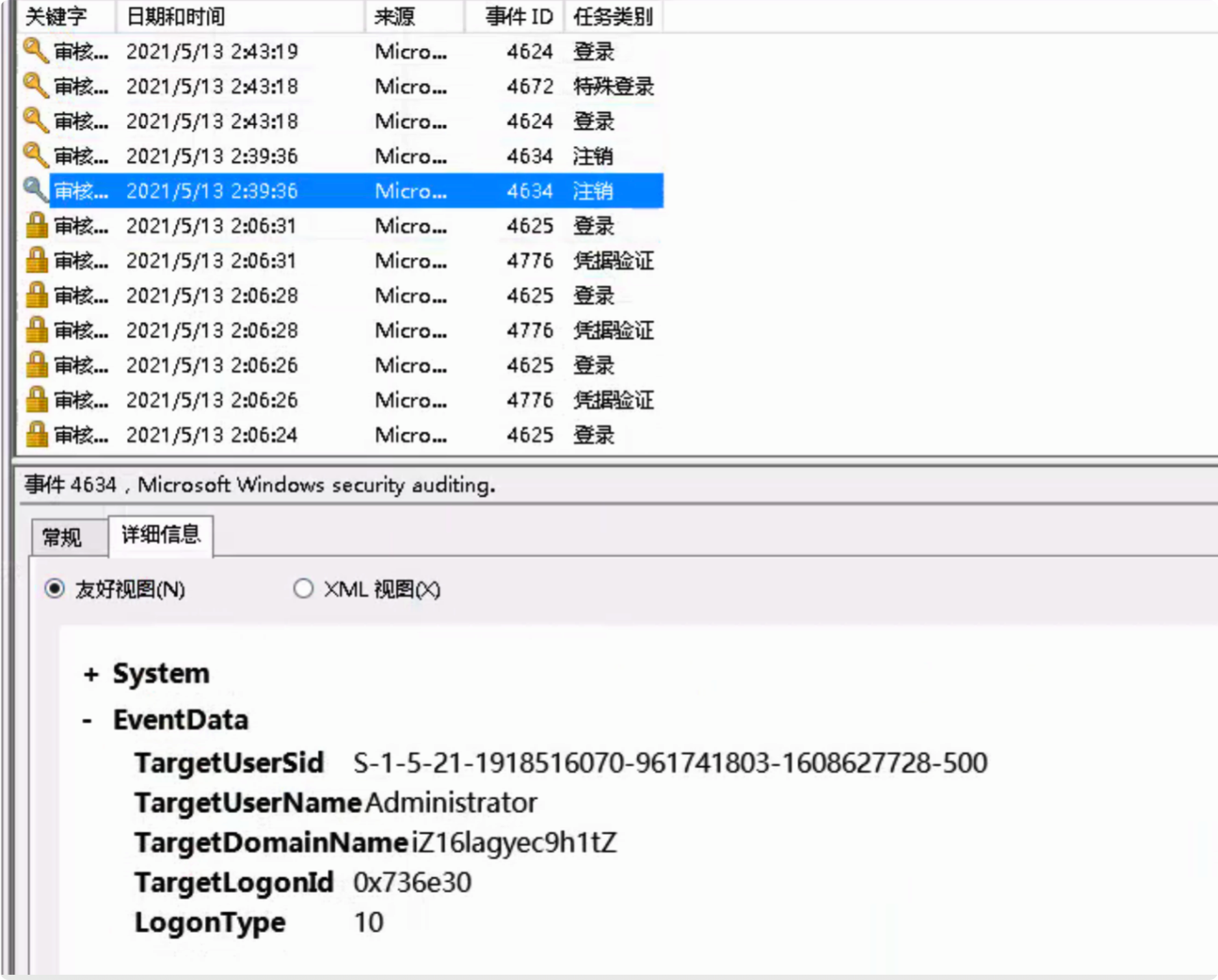

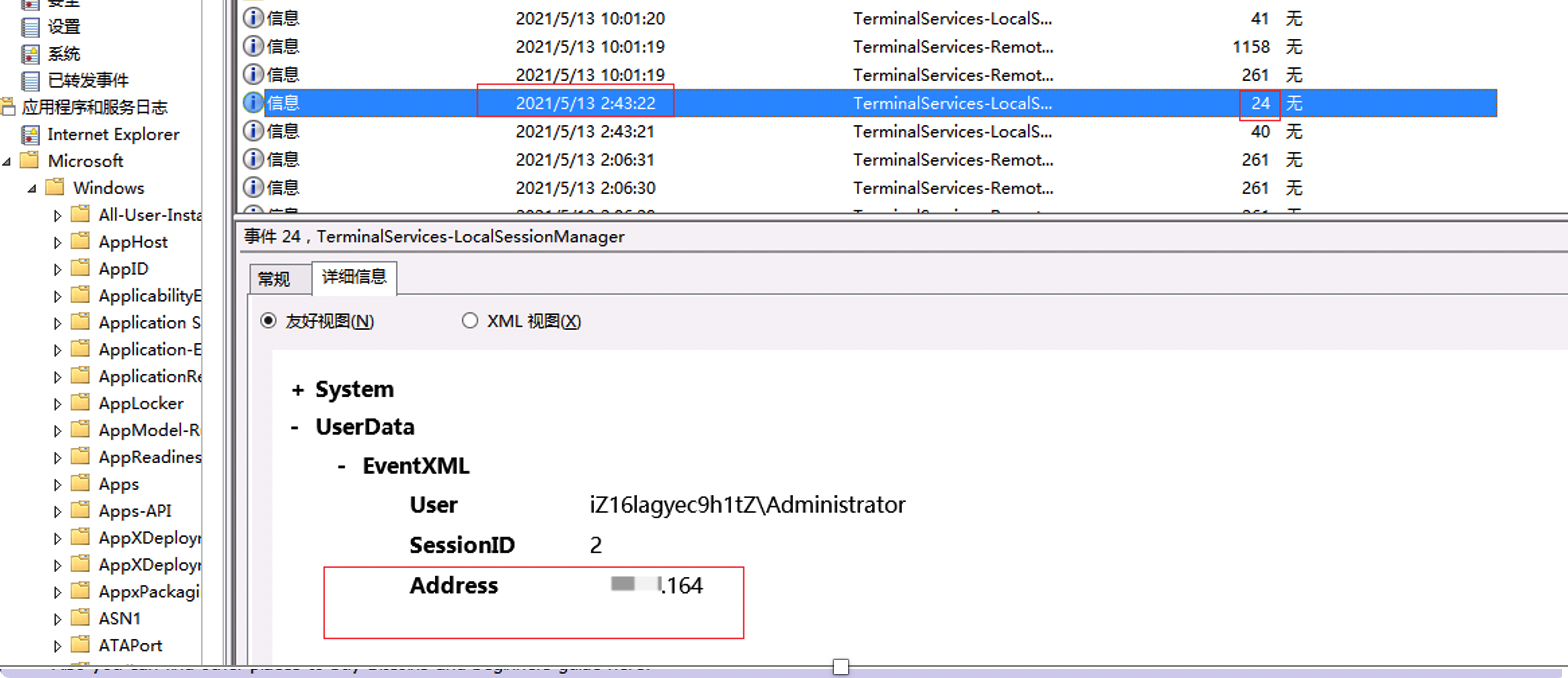

现在知道了被勒索的时间是2021年5月13号,那在看看日志把,看日志主要看事件ID为4624(具体情况具体看待,如果有域控的话是其他事件ID了)登录类型为10的安全日志

好家伙不止一台,赶紧联系甲方爸爸,让他协商让DDM进164这台服务器一探究竟,因为这台百分之99.99也被加密了,进164这台服务器之后,好家伙,意料之中,也被加密了

一看就是同一个人,老规矩接着看勒索加密时间

在接着去看日志

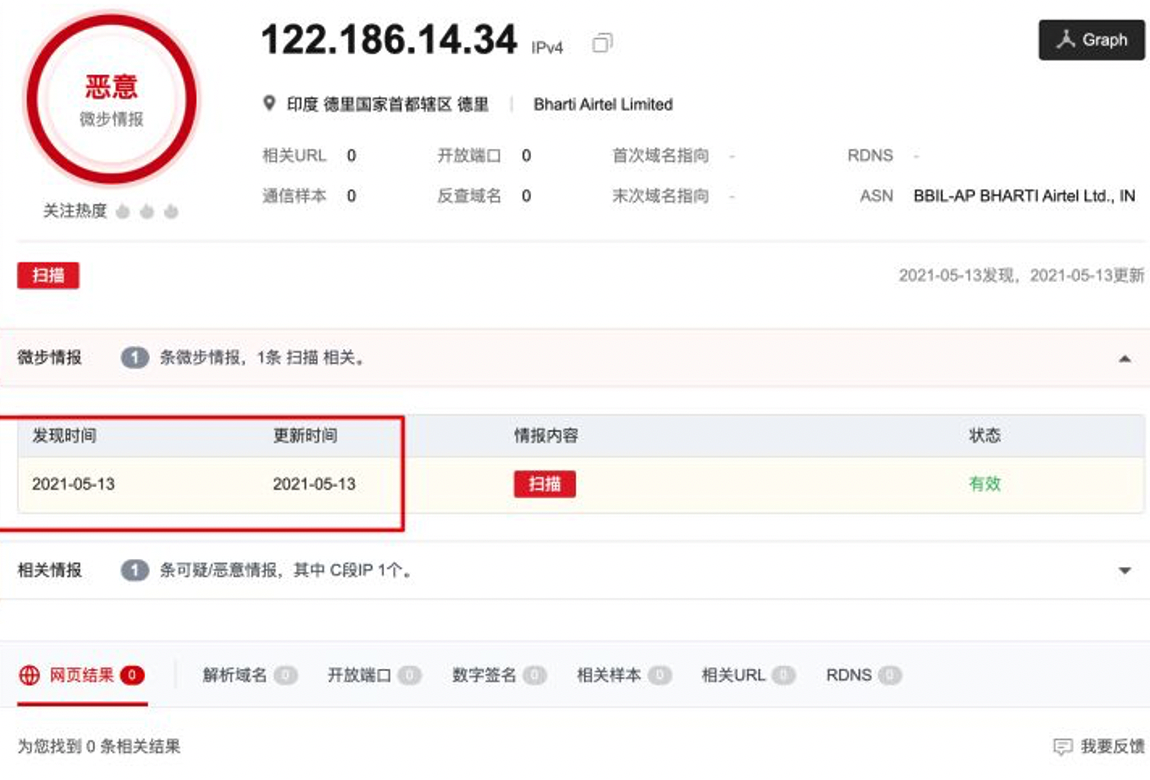

终于被DDM逮住了,这个122.186.14.34拿去微步上看一下

就是这个家伙了,但是这个时候用户和DDM说,165也被加密了,那在去看看165啥情况吧

还是同一个人接着去看被勒索时间

接着去看日志

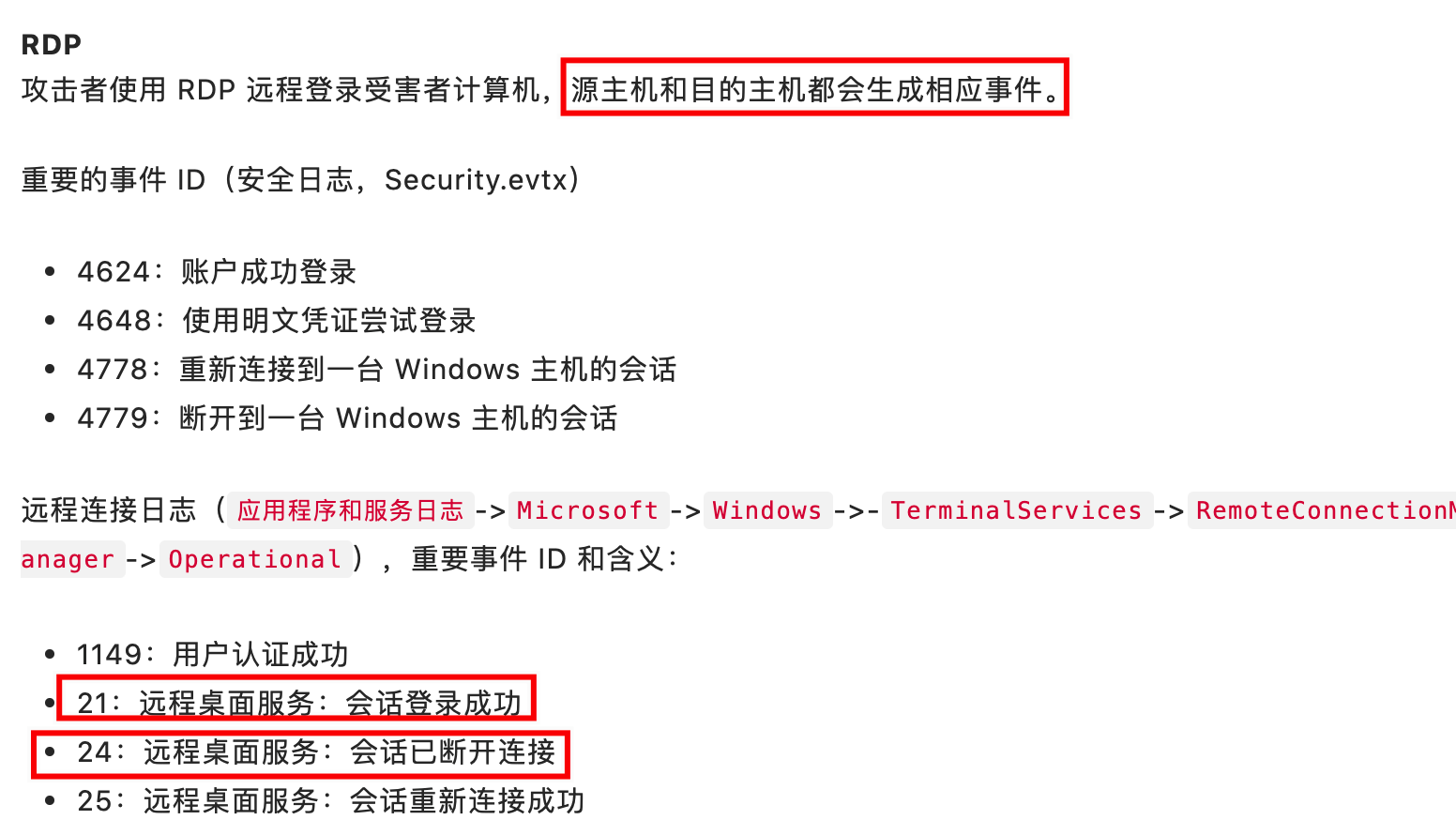

这里就令DDM很诧异了,一串暴力破解但是突然注销?这太诡异了吧,后来经过搜索,在先知社区中的一篇文章看到RDP相关日志

于是去翻了一下日志,真的找到了

好家伙还是从164进来的,由于DDM疏忽了,没注意去核对164的RDP日志的21事件ID,所以DDM推测应该是164上原本就连接着165机器,一直没关掉,导致黑客可以直接加密165了,也能解释为什么安全日志里面只有注销没有登录事件了

应急小结

后来询问用户164的RDP密码是多少的时候,直接把DDM惊呆了,居然是QWEqwe123,虽说有大小写有数字,但这…还是弱口令,而且安全意识不到把RDP放到公网上去了,这不等着给人勒索嘛

现在来理一下黑客的整个过程

黑客通过境外IP122.186.14.34对164发起RDP暴力破解攻击,最后爆破出密码为QWE123123,爆破出密码后于2021年5月12号23.44分登陆164,看到164上有165的RDP连接,于是在2021年5月13号2点45分对165进行加密,黑客又通过164对105发去暴力破解,于2021年5月13号5.18分对105进行勒索,最后在2021年5月13号5点45分对164进行勒索,勒索完毕后退出。

样本分析

其实到这里溯源工作已经做完了,但是DDM很想逆向一下,但是又没那个本事,于是拿着样本去微步和奇安信沙箱run了一下

说巧不巧,这个用户还问DDM要勒索病毒分析报告,DDM哪会写什么病毒分析报告,于是这两个检测结果甩给用户了,DDM真是机智

欢迎大佬们逆向分析这个勒索,DDM表示很想学习一下